Мир, в котором мы живем, — это цифровой мир со своими плюсами и минусами. Кибербезопасность всегда играла важную роль в защите личности людей и их личной информации любой ценой. В случае киберпреступлений, если кибербезопасность не сможет защитить данные физических лиц, многие предприятия понесут убытки. Фишинг — один из наиболее распространенных видов атак на кибербезопасность, который использует обманные методы для манипулирования пользователями с целью получения доступа ко всей их конфиденциальной информации.

Кибератаки используют фишинговые электронные письма для распространения вредоносных ссылок, чтобы легко извлекать учетные данные пользователей для доступа, номера банковских счетов и другую конфиденциальную информацию. Проще обмануть кого-либо в Интернете, используя этот широко популярный метод, вместо того, чтобы прорываться через защиту компьютера.

Для предотвращения таких фишинговых атак поможет их обнаружение и более подробная информация о них.

Что такое фишинговая атака?

Термин “фишинг” обычно используется для обозначения мошеннической практики, которая включает кражу конфиденциальной информации компаний или частных лиц. Злоумышленники делают это, выдавая себя за доверенные организации. Фишинговая атака — это тактика социальной инженерии, используемая для кражи личной информации, такой как имена пользователей, пароли и реквизиты банковского счета. Злоумышленники выдают себя за надежный источник, чтобы обмануть жертв, подобно приманке, приманивающей рыбу.

Фишинг позволяет жертвам легко открывать электронную почту, сообщение или любую другую форму общения. Переход по таким вредоносным ссылкам приводит к установке вредоносного ПО или зависанию всей системы. Он также может раскрывать конфиденциальную информацию и может быть частью некоторых атак программ-вымогателей. Такие мошеннические атаки приводят к катастрофическим результатам, включая кражу личных данных, кражу средств и даже несанкционированные покупки. Организация или частное лицо, ставшие мишенью такой атаки, могут столкнуться со значительными финансовыми потерями, сокращением доли рынка, падением репутации и доверия клиентов. Каждому бизнесу, столкнувшемуся с фишинговой атакой, трудно оправиться от потери.

Попробуйте использовать высокозащищенные серверы WordPress от Ultahost, чтобы защитить свой сайт WordPress от атак программ-вымогателей. Воспользуйтесь нашими специализированными решениями для безопасного хостинга WordPress, чтобы защитить ваш сайт от вредоносных программ, DDoS-атак и вредоносного трафика.

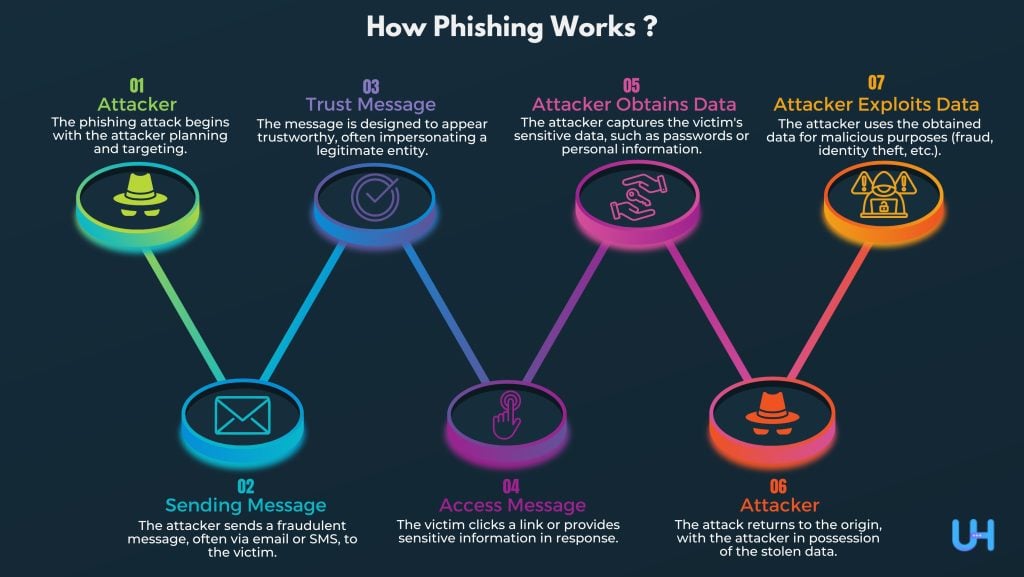

Как работает фишинг?

Фишеры обычно используют различные общедоступные источники для сбора информации о целевых личностях или организациях. К ним относятся LinkedIn, Twitter, Facebook и др. Эти источники используются для сбора информации о жертвах, такой как личные данные, история работы, хобби, интересы, распорядок дня и многое другое. Они раскрывают имя целевой жертвы, ее должность, адрес электронной почты и местоположение. Затем злоумышленник может создать, казалось бы, законное фишинговое электронное письмо, используя все эти данные.

Злоумышленники используют различные способы обмана пользователей. Типичная жертва может получить сообщение, предположительно, от уважаемой организации или контакта. Если жертва нажимает на вредоносную ссылку или файл, это либо перенаправляет ее на поддельный веб-сайт, либо устанавливает вредоносное ПО на их устройство. На таких поддельных сайтах жертвы часто разглашают свои финансовые и личные данные. Злоумышленники также выдают себя за авторитетное агентство и используют телефонные звонки для кражи информации. Иногда они даже используют сгенерированные искусственным интеллектом голоса авторитетных личностей для сбора конфиденциальной информации. Однако большинство фишинговых писем обычно кажутся поддельными, поскольку они плохо написаны. Только некоторые фишинговые письма кажутся законными из-за использования инструментов искусственного интеллекта (ИИ), таких как чат-боты.

Распространенные методы, используемые для фишинга

Фишеры используют широкий спектр методов, чтобы их атаки казались жертвам правдоподобными. Наиболее распространенными методами фишинга являются следующие:

- Обманчивый фишинг: фишеры используют психологию, чтобы манипулировать жертвами для достижения своих целей. Фишер может использовать методы социальной инженерии, такие как обман, подкуп, принуждение и т.д. для таких целей.

- Опечатка и перехват URL-адресов: Фишеры часто используют домены и URL-адреса, очень похожие на те, что принадлежат законному, надежному домену. Это известно как “захват домена“.

- Создание поддельных электронных писем: Злоумышленники часто создают поддельные электронные письма, в которых в качестве отображаемых имен указаны имена доверенных лиц целевых пользователей.

- Сокращение ссылок: Злоумышленники часто используют инструменты для сокращения ссылок, такие как bit.ly, чтобы скрыть целевое назначение URL-адреса. Фишеры используют этот трюк, чтобы направлять пользователей на фишинговую страницу по таким ссылкам.

- Скрытие ссылок: Фишеры часто обманывают пользователей, скрывая фишинговые ссылки в тексте или изображениях, которые кажутся безобидными. Эти ссылки направляют пользователей на фишинговые страницы.

- Вредоносные перенаправления: Фишеры часто создают вредоносные перенаправления, чтобы направлять пользователей на другие фишинговые страницы вместо реальных. Злоумышленники делают вредоносные перенаправления в основном тогда, когда исходный URL этой страницы становится недоступен или устаревает.

Типы фишинговых атак

Фишеры изобрели множество методов, позволяющих повысить вероятность успеха. Вот 12 типов фишинговых мошенничеств, которые используют злоумышленники:

Мошенничество с фишингом электронной почты

Большинство фишинговых атак отправляются целевым пользователям по электронной почте. Злоумышленники обычно регистрируют поддельные доменные имена, которые очень похожи на домены уважаемых организаций. Они создают поддельные домены, изменяя символы (например, my-bank.com вместо mybank.com), используя поддомены (например, mybank.host.com) или используя название любой доверенной организации вместо имен пользователей электронной почты (например, [email protected]). Злоумышленники рассылают тысячи убедительных электронных писем, обманом заставляя получателей загружать зараженные файлы или переходить по вредоносным ссылкам. Фишеры используют поддельные электронные письма и URL-адреса, которые имитируют оригинал, копируя формулировки, подписи, логотипы и шрифты, чтобы казаться подлинными.

Еще один прием, которому следуют фишеры, — это создание ощущения срочности. Это включает в себя установление крайних сроков для получателей, таких как угрозы истечения срока действия учетной записи.

Фишеры отправляют сообщения по электронной почте для достижения следующих целей:

- Для установки вредоносного ПО целевой пользователь нажимает на ссылки, ведущие на вредоносный веб-сайт.

- Целевой пользователь может загрузить зараженный файл и использовать его для поддержки вредоносного ПО.

- Чтобы целевой пользователь переходил по ссылкам на поддельный веб-сайт и разглашал свою личную информацию.

- Чтобы целевой пользователь ответил, а затем предоставил персональные данные.

Что касается безопасных и выделенных решений для размещения электронной почты, то Ultahost предоставляет пользователям лучший сервер для размещения электронной почты. Этот хостинг-сервер помогает размещать деловые электронные письма с надлежащей безопасностью и продвижением веб-сайтов.

Мошенничество с фишингом

Злоумышленники узнают большую часть личной информации жертвы при скрытом фишинге. Такой метод фишинга рассматривается как персонализированное мошенничество. В настоящее время это наиболее эффективный вид фишинга, на который приходится более 90% фишинговых атак. Такая дополнительная информация помогает сделать фишинговую атаку успешной, представляя сообщение как подлинное. Специальные знания, которые фишер уже знает о жертве, включают:

- Имя жертвы

- Местонахождение жертвы

- Место работы жертвы

- Должность жертвы

- Адрес электронной почты жертвы

- Конкретная информация о должности жертвы

- Надежные коллеги, члены семьи или другие контакты, которым можно доверять, и образцы их писем

- Ссылки на коллег или руководителей организации жертвы

Собирая все эти данные, злоумышленник создает кажущееся законным электронное письмо или переписку, чтобы обманом заставить жертву выполнять авторитетные задачи и действия, такие как перевод средств. Таким образом жертва легко предоставляет злоумышленнику конфиденциальную информацию, такую как действительные учетные данные для входа.

Китобойное фишинговое мошенничество

Атаки на китобойный промысел — это подтип фишинговых мошенничеств, которые, в частности, нацелены на руководителей высшего звена с целью кражи крупных сумм конфиденциальной информации. Фишеры проводят тщательное исследование своих жертв, чтобы создавать правдоподобные сообщения, которые кажутся подлинными, с целью получить доступ к их привилегированному окружению. Типичная атака на китобойного промысла нацелена на людей, имеющих полномочия осуществлять платежи в форме команды. Такие люди могут санкционировать крупные платежи от поставщиков, и злоумышленники могут получать эти платежи, если они должным образом имитируют поставщика. Злоумышленники также рассылают пользователям электронные письма о мошенничестве с китобойным промыслом, которые, как представляется, исходят от одного из руководителей или важных членов организации или компании.

Клонирование фишинговых мошенничеств

Фишинговые мошенничества с клонированием происходят, когда злоумышленник берет под контроль систему жертвы в организации для отправки сообщений электронной почты от надежного отправителя жертве. Для этого фишер создает клон или копию законного электронного письма и заменяет вложения или ссылки в нем вредоносными файлами и ссылками. Затем злоумышленник использует эти ранее доставленные, на первый взгляд, законные электронные письма с поддельным адресом электронной почты, содержащим ссылку или вложение, чтобы обманом заставить пользователей переходить по вредоносным ссылкам и файлам. Эти поддельные электронные письма должны быть от отправителей, которым жертва доверяет, таких как финансовые институты, аккредитованные компании, такие как Amazon, и т.д.

Фарминг фишинговых мошенников

Фарминговые атаки включают заражение кэша систем именования доменов путем взлома функциональности сервера системы именования доменов (DNS). Этот фишинговый метод перенаправляет жертв с подлинного веб-сайта на вредоносный. Пользователей обманывают, и они автоматически пытаются войти на поддельные веб-сайты, предоставляя свои действительные учетные данные для доступа.

Злостные фишинговые аферы-близнецы

Атаки Evil twin происходят, когда хакеры заманивают жертв подключаться к поддельной сети Wi-Fi, которая кажется надежной точкой доступа. Жертвы пытаются подключиться к, казалось бы, законной точке доступа Wi-Fi, которая является дублирующей точкой доступа с тем же именем, что и настоящая сеть Wi-Fi. Эта зловещая сеть-близнец рассылает радиосигналы, и злоумышленники получают доступ ко всей личной информации жертвы, включая имена пользователей, идентификаторы и пароли, как только жертва подключается к ней. Более того, злоумышленники также могут атаковать устройство жертвы с помощью своих мошеннических попыток.

Мошенничество с использованием Smishing и Vishing

В таких фишинговых атаках используются мобильные телефоны вместо письменных средств общения.

Мошеннические действия (SMS-фишинг)

SMS- фишинговые атаки — это фишинговые атаки, ориентированные на мобильные устройства, которые используют мошеннические текстовые сообщения, чтобы убедить жертв разгласить информацию о своей учетной записи или установить вредоносное ПО на их устройства. Обычно злоумышленники требуют, чтобы жертва переходила по определенным ссылкам, а также звонила или отправляла сообщения электронной почты, чтобы получить доступ к их конфиденциальным данным. Смишинг нелегко идентифицировать, поскольку сокращение ссылок на мобильных устройствах проще, чем на других устройствах.

Мошенничество с голосовым фишингом

Голосовые фишинговые атаки включают фишинг через голосовые средства массовой информации, включая передачу голоса по интернет-протоколу (VoIP) и телефонные услуги. При этом типе фишинга используется программное обеспечение для синтеза речи для создания голосовых сообщений для жертв. Такие голосовые сообщения оставляются для уведомления жертв о любой подозрительной активности на их банковских счетах. К вишингу также относятся мошеннические телефонные звонки, в ходе которых злоумышленник выдает себя за специалиста по расследованию мошенничества из любой компании, выпускающей кредитные карты, банка или любого другого доверенного лица. Мошенник использует звонки, чтобы запросить личную информацию жертвы и учетные данные учетной записи для проверки их личности в некоторых случаях. Преступники также могут попросить перевести деньги на более безопасный аккаунт, который является аккаунтом мошенника и не является безопасным.

Фишинговые мошенничества рыболовов

Фишинговые атаки Angler — один из наиболее распространенных способов обмана потребителей, при котором злоумышленники представляют себя законными организациями в социальных сетях. Они имитируют известные компании, создавая поддельные аккаунты в социальных сетях с похожими названиями учетных записей законных организаций и даже с одинаковой фотографией профиля, чтобы ввести в заблуждение потребителей. Мошенники пользуются склонностью потребителей обращаться за помощью к определенным брендам или подавать жалобы, используя свои аккаунты в социальных сетях. Потребительская аудитория связывается с мошенниками вместо реальной торговой компании. В этом случае злоумышленники могут запросить личную информацию, включая учетные данные для конфиденциального доступа, у жертв, делая вид, что анализируют их проблему. Фишеры могут предоставить вредоносную ссылку на подарочную карту или скидку или ссылку, ведущую на поддельную страницу поддержки клиентов.

Всплывающие фишинговые сообщения

Всплывающие атаки — это те, при которых предложение или предупреждающее сообщение появляется в виде всплывающего уведомления на различных устройствах Apple и Android. Эта всплывающая ссылка перенаправляет пользователей на вредоносный веб-сайт, обманом заставляя их разглашать свои данные через сайт.

Мошенничество с фишингом в календаре

При таких фишинговых атаках мошенники пытаются обмануть жертв, отправляя поддельные приглашения в календарь. Это обычные запросы на события, которые могут автоматически добавляться в календари устройств. Однако даже такие приглашения содержат вредоносные ссылки, которые направляют пользователей на поддельные веб-сайты.

Захват страницы фишинговыми мошенничествами

Атаки с перехватом страниц — это те, при которых пользователи перенаправляются на страницы, которые являются дубликатами страницы, которую они хотят посетить. Злоумышленники используют эти скомпрометированные веб-сайты для установки вредоносного ПО с помощью межсайтовых скриптов.

Защитите свой сайт с помощью надежного хостинга!

Если вы ищете решение для защиты ваших веб-приложений и сайта от вредоносных атак, не ищите дальше! Ultahost предлагает полностью управляемый VPS-хостинг Cloudflare с неограниченной поддержкой 24/7, что обеспечивает непревзойденную безопасность, производительность сайта и надежность.

Как можно предотвратить фишинг?

Несколько шагов могут легко защитить вас от фишинговых атак. Эти советы предназначены как для отдельных пользователей, так и для предприятий:

Бдительность отдельных пользователей

Пользователи должны быть достаточно бдительными, чтобы легко распознавать поддельные сообщения. Поддельные сообщения могут содержать незначительные ошибки, такие как орфографические ошибки, изменения в доменных именах и т.д., Которые могут выдать подлинность таких сообщений. Пользователи должны знать действительную причину получения таких электронных писем, и если конкретной причины нет, они должны подумать и расследовать ее.

Важные меры, принятые для предприятий

Несколько мер могут смягчить фишинговые атаки на предприятия:

Метод двухфакторной аутентификации (2FA)

Это один из наиболее эффективных методов борьбы с фишинговыми мошенничествами, поскольку он добавляет еще один уровень дополнительной проверки в случае входа на конфиденциальные сайты и приложения. 2FA основан на двух вещах: на том, что знают пользователи (пароли, имена пользователей) и на том, какое устройство у них есть для 2FA (смартфоны, планшеты). Сложно получить доступ самостоятельно через 2FA, и это предотвращает неправильное использование учетных данных для доступа.

Строгое управление паролями

Власти должны поручить своим сотрудникам часто менять свои пароли и избегать повторного использования паролей для нескольких сайтов и приложений. Соблюдение строгих политик управления паролями с использованием 2FA помогает предотвратить фишинговые атаки на организации.

Многоуровневые средства контроля безопасности

Эксперты рекомендуют использовать все виды средств контроля безопасности, чтобы не допустить, чтобы фишинговые атаки достигли конечных пользователей. Следующие инструменты безопасности онлайн-бизнеса помогают использовать различные средства контроля безопасности:

- Антивирусное программное обеспечение

- Антишпионское программное обеспечение

- Панель инструментов защиты от фишинга (устанавливается в браузерах)

- Сетевые и настольные брандмауэры

- Веб-безопасность шлюза

- Фильтры электронной почты шлюза

- Фильтры для спама

Решения для обеспечения безопасности электронной почты, проверки и фильтрации

Всегда устанавливайте стандарт аутентификации электронной почты для безопасности электронной почты и проверки. Корпоративные почтовые серверы должны подтверждать, поддаются ли входящие электронные письма проверке. Предприятия используют «Почтовый протокол, идентифицированный ключами домена” для блокировки всех неизвестных сообщений, за исключением тех, которые имеют цифровую подпись. Другой метод проверки электронной почты, который используют компании, — это “Протокол аутентификации сообщений на основе домена, отчетности и соответствия требованиям (DMARC)”, который эффективно блокирует нежелательные электронные письма. Такие решения для защиты электронной почты автоматически блокируют и изолируют подозрительные электронные письма.

Многие решения для фильтрации электронной почты защищают от сообщений электронной почты, содержащих вредоносные коды или полезную нагрузку. Предприятия используют инструменты «песочницы», чтобы проверить, содержат ли эти электронные письма вредоносные коды, ссылки, вложения или любой другой спам-контент для детонации таких электронных писем.

Тренинг по повышению осведомленности сотрудников и службы безопасности

Очень важно обучать сотрудников организации и держать их готовыми к столкновению с любыми предстоящими фишинговыми атаками в будущем. Сотрудники вместе с командой безопасности компании должны быть обучены пониманию признаков фишинга и выявлению различных фишинговых атак, чтобы они немедленно сообщали о таких подозрительных инцидентах вышестоящему руководству. По этой причине могут быть организованы образовательные кампании, помогающие сотрудникам научиться применять безопасные методы, такие как отказ от перехода по внешним ссылкам электронной почты; в случае любых подобных инцидентов. Это также помогает уменьшить угрозы фишинговых атак. Кроме того, сотрудников следует предостеречь от открытия подозрительных электронных писем от неизвестных отправителей и перехода по подозрительным ссылкам, файлам и вложениям, чтобы не попасть в ловушку фишинговых мошенников. Сотрудники также могут научиться правильно избегать фишинга с помощью интерактивных учебных пособий по повышению осведомленности о безопасности, таких как Proofpoint Security Awareness Training и PhishMe от Cofense.

Организациям следует поощрять своих сотрудников искать значки доверия или стикеры известных компаний по кибербезопасности или антивирусных программ, прежде чем иметь дело со случайным веб-сайтом. Веб-сайты, имеющие такого рода подлинные значки, серьезно относятся к безопасности и никогда не могут быть вредоносными.

Интернет-ресурсы (такие как Рабочая группа по борьбе с фишингом) также помогают изучать фишинг и бороться с ним, предоставляя советы по эффективному выявлению фишинговых мошенничеств, их предотвращению и сообщению о них. Более того, такие сайты, как FraudWatch International и MillerSmiles.co.uk публикуют последние фишинговые электронные письма, циркулирующие в Интернете.

Симуляторы тестирования фишинговых атак

Сервисы тренажерного обучения для тестирования фишинговых атак помогают команде безопасности компании и сотрудникам оценить свои знания с помощью программ повышения осведомленности о безопасности. Конечные пользователи могут лучше понять фишинговые атаки с помощью таких обучающих сервисов. Сотрудников регулярно проверяют на предмет фишинговых атак, проводя подобные тесты, которые позволяют им выявлять настоящих мошенников.

Ограничение доступа пользователей к привилегированным системам

Киберпреступники в основном нацеливаются на сайты и учетные записи с высокой стоимостью, чтобы получить их ценные учетные данные для доступа. Фишеры пытаются получить конфиденциальную информацию о таких привилегированных зонах. Ограничение доступа пользователей в таких дорогостоящих системах помогает предотвратить утечку конфиденциальных данных. Принцип наименьших привилегий предоставляет доступ только тем пользователям, которые в нем нуждаются, вместо того, чтобы предоставлять его другим пользователям.

Заключение

Короче говоря, фишинговые атаки — это виды атак на кибербезопасность, при которых злоумышленники выдают себя за безобидных субъектов, отправляя вредоносные сообщения. Они используют различные методы фишинга для использования различных тенденций и отраслей, включая электронную почту и сообщения. Выявление таких мошеннических атак имеет решающее значение, и это возможно только путем распространения информации о фишинговых атаках среди предприятий и сотрудников.

С помощью правильных инструментов и методов частные лица и компании могут защитить себя от фишинговых атак. Подумайте о том, чтобы изучить решения для анонимного хостинга VPS от Ultahost для дополнительного уровня безопасности. Ultahost гарантирует, что ваши действия в Интернете остаются конфиденциальными и безопасными, еще больше защищая ваше цифровое присутствие.

FAQ

Что такое фишинговая атака?

Фишинговая атака — это тактика социальной инженерии, используемая для кражи личной информации, такой как имена пользователей, пароли и данные банковского счета. В таких мошеннических действиях злоумышленники выдают себя за доверенных лиц.

Как работает фишинг?

Типичная жертва фишинга может получить сообщение, по-видимому, от уважаемой организации или контактного лица. Если жертва нажимает на эту вредоносную ссылку или файл, она либо перенаправляет ее на поддельный веб-сайт, либо устанавливает вредоносное ПО на свое устройство.

Каковы распространенные методы фишинга?

Фишеры используют различные методы обмана, такие как перехват URL-адресов, сокращение ссылок, скрытие ссылок, создание поддельных электронных писем и вредоносные переадресации. Они используют такие способы, чтобы обмануть жертв и выманить у них конфиденциальную информацию.

Какие существуют различные типы фишинговых атак?

Фишеры повышают уровень своего успеха, используя различные методы фишинга, включая фишинг по электронной почте, скрытый фишинг, китобойный промысел, клонирование, фарминг и многое другое.

Что такое скрытый фишинг?

«Точечный фишинг» — это разновидность фишинга, при котором злоумышленники используют личную информацию о жертве, превращая ее в персонализированную аферу.

В чем разница между Smishing и Vishing?

В Smishing-атаках используются мошеннические текстовые сообщения, чтобы обманом заставить жертву раскрыть информацию об учетной записи или установить вредоносное ПО, в то время как Vishing включает в себя фишинг с использованием голосовых средств, таких как VoIP и телефонные сервисы.

Как компании могут предотвратить фишинг?

Компании могут предотвратить фишинг с помощью таких методов, как двухфакторная аутентификация, надлежащие средства безопасности, фильтрация электронной почты и ограничение доступа пользователей к привилегированным системам.